从 Gitlab 8.0 开始,Gitlab CI 就已经集成在 Gitlab 中,我们只要在项目中添加一个.gitlab-ci.yml文件,然后添加一个Runner,即可进行持续集成。在介绍 Gitlab CI 之前,我们先看看一些 Gitlab CI 的一些相关概念。

相关概念

Pipeline

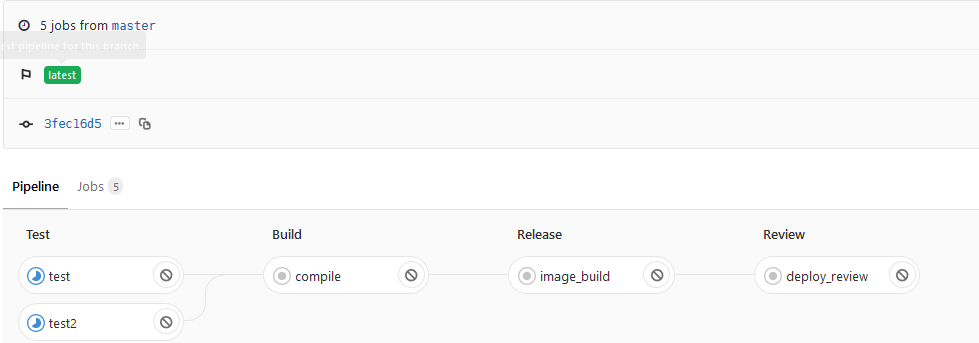

一次 Pipeline 其实相当于一次构建任务,里面可以包含很多个流程,如安装依赖、运行测试、编译、部署测试服务器、部署生产服务器等流程。任何提交或者 Merge Request 的合并都可以触发 Pipeline 构建,如下图所示:

+------------------+ +----------------+| | trigger | || Commit / MR +---------->+ Pipeline || | | |+------------------+ +----------------+

Stages

Stages 表示一个构建阶段,也就是上面提到的一个流程。我们可以在一次 Pipeline 中定义多个 Stages,这些 Stages 会有以下特点:

- 所有 Stages 会按照顺序运行,即当一个 Stage 完成后,下一个 Stage 才会开始

- 只有当所有 Stages 完成后,该构建任务 (Pipeline) 才会成功

- 如果任何一个 Stage 失败,那么后面的 Stages 不会执行,该构建任务 (Pipeline) 失败

Stages 和 Pipeline 的关系如下所示:

| || Pipeline || || +-----------+ +------------+ +------------+ || | Stage 1 |---->| Stage 2 |----->| Stage 3 | || +-----------+ +------------+ +------------+ || |+--------------------------------------------------------+

Jobs

Jobs 表示构建工作,表示某个 Stage 里面执行的工作。我们可以在 Stages 里面定义多个 Jobs,这些 Jobs 会有以下特点:

- 相同 Stage 中的 Jobs 会并行执行

- 相同 Stage 中的 Jobs 都执行成功时,该 Stage 才会成功

- 如果任何一个 Job 失败,那么该 Stage 失败,即该构建任务 (Pipeline) 失败

Jobs 和 Stage 的关系如下所示:

| || Stage 1 || || +---------+ +---------+ +---------+ || | Job 1 | | Job 2 | | Job 3 | || +---------+ +---------+ +---------+ || |+------------------------------------------+

Gitlab Runner

如果理解了上面的基本概念之后,可能我们就会发现一个问题,我们的构建任务在什么地方来执行呢,以前用 Jenkins 在 Master 和 Slave 节点都可以用来运行构建任务,而来执行我们的 Gitlab CI 构建任务的就是 Gitlab Runner。

我们知道大多数情况下构建任务都是会占用大量的系统资源的,如果直接让 Gitlab 本身来运行构建任务的话,显然 Gitlab 的性能会大幅度下降的。GitLab CI 最大的作用是管理各个项目的构建状态,因此,运行构建任务这种浪费资源的事情交给一个独立的 Gitlab Runner 来做就会好很多,更重要的是 Gitlab Runner 可以安装到不同的机器上,甚至是我们本机,这样完全就不会影响到 Gitlab 本身了。

安装

(1)、验证集群

# kubectl cluster-infoKubernetes master is running at https://172.16.0.33:6443CoreDNS is running at https://172.16.0.33:6443/api/v1/namespaces/kube-system/services/kube-dns:dns/proxykubernetes-dashboard is running at https://172.16.0.33:6443/api/v1/namespaces/kube-system/services/https:kubernetes-dashboard:/proxyMetrics-server is running at https://172.16.0.33:6443/api/v1/namespaces/kube-system/services/https:metrics-server:/proxy

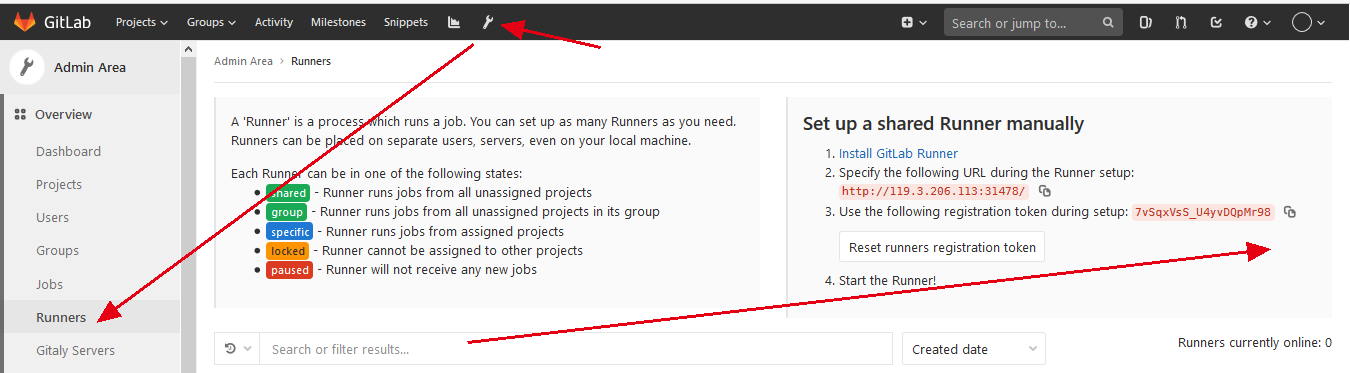

(2)、获取Gitlab CI Register Token

(3)、编写Gitlab Runner资源清单

配置ConfigMap(gitlab-runner-config.yaml)

apiVersion: v1data:REGISTER_NON_INTERACTIVE: "true"REGISTER_LOCKED: "false"METRICS_SERVER: "0.0.0.0:9100"CI_SERVER_URL: "http://gitlab.kube-ops.svc.cluster.local/ci"RUNNER_REQUEST_CONCURRENCY: "4"RUNNER_EXECUTOR: "kubernetes"KUBERNETES_NAMESPACE: "kube-ops"KUBERNETES_PRIVILEGED: "true"KUBERNETES_CPU_LIMIT: "1"KUBERNETES_CPU_REQUEST: "500m"KUBERNETES_MEMORY_LIMIT: "1Gi"KUBERNETES_SERVICE_CPU_LIMIT: "1"KUBERNETES_SERVICE_MEMORY_LIMIT: "1Gi"KUBERNETES_HELPER_CPU_LIMIT: "500m"KUBERNETES_HELPER_MEMORY_LIMIT: "100Mi"KUBERNETES_PULL_POLICY: "if-not-present"KUBERNETES_TERMINATIONGRACEPERIODSECONDS: "10"KUBERNETES_POLL_INTERVAL: "5"KUBERNETES_POLL_TIMEOUT: "360"kind: ConfigMapmetadata:labels:app: gitlab-ci-runnername: gitlab-ci-runner-cmnamespace: kube-ops

此外,还需要一个用于注册、运行和取消注册 Gitlab CI Runner 的小脚本。只有当 Pod 正常通过 Kubernetes(TERM信号)终止时,才会触发转轮取消注册。 如果强制终止 Pod(SIGKILL信号),Runner 将不会注销自身。必须手动完成对这种被杀死的 Runner 的清理,配置清单文件如下:(gitlab-runner-scripts-cm.yaml)

apiVersion: v1data:run.sh: |#!/bin/bashunregister() {kill %1echo "Unregistering runner ${RUNNER_NAME} ..."/usr/bin/gitlab-ci-multi-runner unregister -t "$(/usr/bin/gitlab-ci-multi-runner list 2>&1 | tail -n1 | awk '{print $4}' | cut -d'=' -f2)" -n ${RUNNER_NAME}exit $?}trap 'unregister' EXIT HUP INT QUIT PIPE TERMecho "Registering runner ${RUNNER_NAME} ..."/usr/bin/gitlab-ci-multi-runner register -r ${GITLAB_CI_TOKEN}sed -i 's/^concurrent.*/concurrent = '"${RUNNER_REQUEST_CONCURRENCY}"'/' /home/gitlab-runner/.gitlab-runner/config.tomlecho "Starting runner ${RUNNER_NAME} ..."/usr/bin/gitlab-ci-multi-runner run -n ${RUNNER_NAME} &waitkind: ConfigMapmetadata:labels:app: gitlab-ci-runnername: gitlab-ci-runner-scriptsnamespace: kube-ops

我们可以看到需要一个 GITLAB_CI_TOKEN,然后我们用 Gitlab CI runner token 来创建一个 Kubernetes secret 对象。将 token 进行 base64 编码:

# echo 7vSqxVsS_U4yvDQpMr98 | base64 -w0N3ZTcXhWc1NfVTR5dkRRcE1yOTgK

然后配置secret清单(gitlab-ci-token-secret.yaml):

apiVersion: v1kind: Secretmetadata:name: gitlab-ci-tokennamespace: kube-opslabels:app: gitlab-ci-runnerdata:GITLAB_CI_TOKEN: N3ZTcXhWc1NfVTR5dkRRcE1yOTgK

然后接下来我们就可以来编写一个用于真正运行 Runner 的控制器对象,我们这里使用 Statefulset。首先,在开始运行的时候,尝试取消注册所有的同名 Runner,当节点丢失时(即NodeLost事件),这尤其有用。然后再尝试重新注册自己并开始运行。在正常停止 Pod 的时候,Runner 将会运行unregister命令来尝试取消自己,所以 Gitlab 就不能再使用这个 Runner 了,这个是通过 Kubernetes Pod 生命周期中的hooks来完成的。

另外我们通过使用envFrom来指定Secrets和ConfigMaps来用作环境变量,对应的资源清单文件如下:(gitlab-runner-statefulset.yaml)

apiVersion: apps/v1beta1kind: StatefulSetmetadata:name: gitlab-ci-runnernamespace: kube-opslabels:app: gitlab-ci-runnerspec:updateStrategy:type: RollingUpdatereplicas: 2serviceName: gitlab-ci-runnertemplate:metadata:labels:app: gitlab-ci-runnerspec:volumes:- name: gitlab-ci-runner-scriptsprojected:sources:- configMap:name: gitlab-ci-runner-scriptsitems:- key: run.shpath: run.shmode: 0755serviceAccountName: gitlab-cisecurityContext:runAsNonRoot: truerunAsUser: 999supplementalGroups: [999]containers:- image: gitlab/gitlab-runner:latestname: gitlab-ci-runnercommand:- /scripts/run.shenvFrom:- configMapRef:name: gitlab-ci-runner-cm- secretRef:name: gitlab-ci-tokenenv:- name: RUNNER_NAMEvalueFrom:fieldRef:fieldPath: metadata.nameports:- containerPort: 9100name: http-metricsprotocol: TCPvolumeMounts:- name: gitlab-ci-runner-scriptsmountPath: "/scripts"readOnly: truerestartPolicy: Always

可以看到上面我们使用了一个名为 gitlab-ci 的 serviceAccount,新建一个 rbac 资源清单文件:(gitlab-runner-rbac.yaml)

apiVersion: v1kind: ServiceAccountmetadata:name: gitlab-cinamespace: kube-ops---kind: RoleapiVersion: rbac.authorization.k8s.io/v1metadata:name: gitlab-cinamespace: kube-opsrules:- apiGroups: [""]resources: ["*"]verbs: ["*"]---kind: RoleBindingapiVersion: rbac.authorization.k8s.io/v1metadata:name: gitlab-cinamespace: kube-opssubjects:- kind: ServiceAccountname: gitlab-cinamespace: kube-opsroleRef:kind: Rolename: gitlab-ciapiGroup: rbac.authorization.k8s.io

(4)、创建资源清单

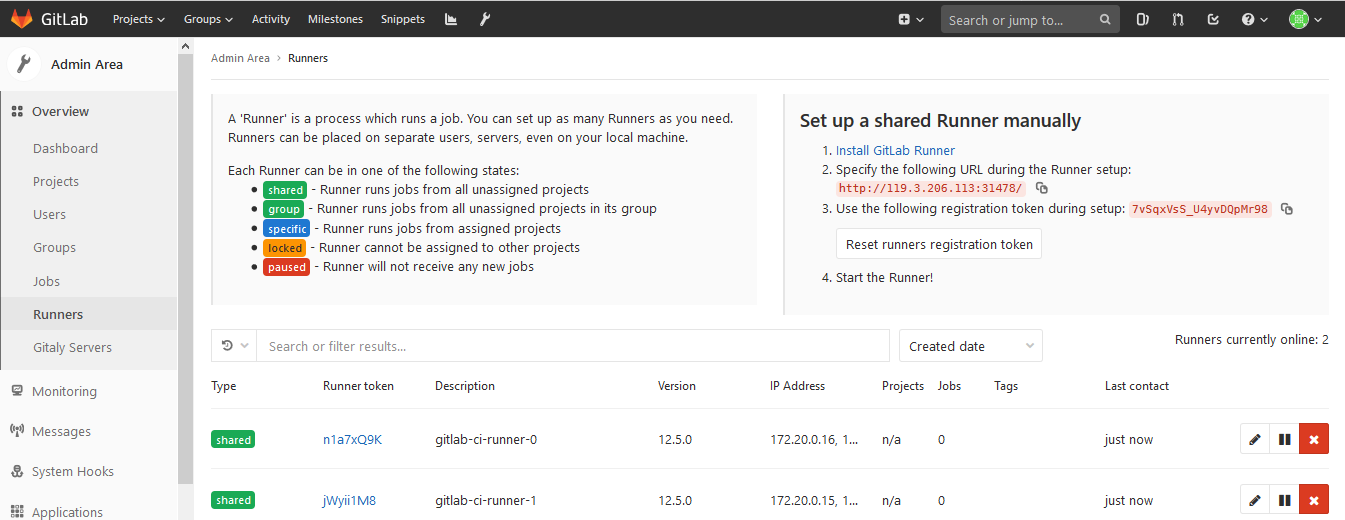

# kubectl apply -f .secret/gitlab-ci-token createdconfigmap/gitlab-ci-runner-cm createdserviceaccount/gitlab-ci createdrole.rbac.authorization.k8s.io/gitlab-ci createdrolebinding.rbac.authorization.k8s.io/gitlab-ci createdconfigmap/gitlab-ci-runner-scripts createdstatefulset.apps/gitlab-ci-runner created

查看结果:

# kubectl get pod -n kube-opsNAME READY STATUS RESTARTS AGEdingtalk-hook-856c5dbbc9-srcm6 1/1 Running 0 6d20hgitlab-648d4cffc4-bhwxs 1/1 Running 0 42mgitlab-ci-runner-0 1/1 Running 0 18sgitlab-ci-runner-1 1/1 Running 0 84s

Gitlab CI

基本配置

接下来使用 Gitlab CI 所用到的代码库可以从 Github 上获得:cnych/presentation-gitlab-k8s,可以在 Gitlab 上新建一个项目导入该仓库,当然也可以新建一个空白的仓库,然后将 Github 上面的项目 Clone 到本地后,更改远程仓库地址即可:

# git clone https://github.com/cnych/presentation-gitlab-k8s.git# cd presentation-gitlab-k8s/# 修改仓库地址# git remote set-url origin ssh://git@119.3.197.161:30022/root/presentation-gitlab-k8s.git# 推到我们的仓库种# git push -u origin master

当推完过后就自动执行了。